Внушительные достижения в области защиты объектов информатизации на основе анализа видеоидентификаторов, наблюдаемые в последнее время, к сожалению не обеспечивают в полной мере решение целого ряда проблем надежного обнаружения несанкционированного доступа. Основу этих проблем составляют ограничения областей эффективности различного вида обнаружителей несанкционированного доступа (НСД). В следствии этого складывается ситуация, когда решение задачи повышения эффективности защиты объектов информатизации может быть достигнуто только путем многоуровневого комплексного применения значительного числа обнаружителей НСД различных видов. То есть повышение надежности обнаружения НСД достигается путем увеличения числа различных видов обнаружителей НСД и увеличения количества уровней их комплексного применения. В итоге это приводит к значительным финансовым затратам на фоне снижения функциональной устойчивости системы защиты объектов информатизации в целом. Возможность решения этой проблемы открывает подход, основанный на информационной виртуализации идентификаторов [1]. Реализация на основе этого подхода модели защиты объектов информатизации на основе информационной виртуализации видеоидентификаторов включает следующие этапы.

Первый этап состоит в инъективном отображении ансамбля измеренных значений параметра видеоидентификатора в ансамбль соответствующих значений количества информации.

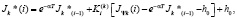

Второй этап состоит в инъективном отображении ансамбля количества информации, соответствующего измеренным значениям параметра, в ансамбль оценок количества информации. Реализация этапа состоит в решении задачи определения оценки исходного процесса по наблюдению, обеспечивающей минимально допустимую величину информационных потерь:

где  – оценка количества собственной информации k-й проекции;

– оценка количества собственной информации k-й проекции;  – оценка количества собственной информации k-й проекции в i-й момент времени;

– оценка количества собственной информации k-й проекции в i-й момент времени;  – наблюдаемое значение количества собственной информации в i-й момент времени;

– наблюдаемое значение количества собственной информации в i-й момент времени;  – коэффициент усиления алгоритма оценки

– коэффициент усиления алгоритма оценки  .

.

С позиций обоснованных фундаментальных производных предложений теории виртуализации поставленную задачу можно рассматривать как реальную проекцию некоторого виртуального образа, позволяющую получателю свести к минимуму потери от квантования субстанции, формируемой источником.

Третий этап состоит в формировании информационных спектров параметров видеоидентификатора и определении составляющих виртуального информационного образа видеоидентификатора:

где  – оценка информационного образа k-й проекции;

– оценка информационного образа k-й проекции;  – составляющая виртуального информационного образа.

– составляющая виртуального информационного образа.

Четвертый этап состоит в формировании текущего виртуального информационного образа видеоидентификатора путем унификации его составляющих

Ә== VUNIF( ),

),

Суть процедуры унификации состоит в формировании на основании полученного вектора пространственного образа в n-мерном пространстве.

Пятый этап состоит в определении коэффициента идентичности текущего виртуального информационного образа и эталонного виртуального информационного образа, соответствующего отсутствию НСД. Определение коэффициента идентичности  осуществляется путем вычисления коэффициента корреляции трехмерных изображений. Равенство коэффициента идентичности единице (

осуществляется путем вычисления коэффициента корреляции трехмерных изображений. Равенство коэффициента идентичности единице ( ) будет свидетельствовать об отсутствии НСД. Любое отличие коэффициента идентичности от единицы фиксируется как наличие несанкционированного объекта.

) будет свидетельствовать об отсутствии НСД. Любое отличие коэффициента идентичности от единицы фиксируется как наличие несанкционированного объекта.

Экспериментальные исследования варианта реализации предложенного подхода показали значительное расширение возможностей защиты объектов информатизации при незначительных экономических затратах. Исследовалась система защиты объекта информатизации, включающая компьютер и четыре WEB-камеры, расположенные по периметру объекта. Эксплуатация системы показала высокую надежность обнаружения несанкционированного доступа. Так, чувствительность системы к НСД составила:

где l – расстояние до несанкционированного объекта; h – высота несанкционированного объекта.

Из приведенного неравенства следует, что система гарантированно обнаруживает несанкционированный объект размером 1 мм на расстоянии 10 м. В рамках области гарантированного обнаружения наблюдается изменение коэффициента идентичности в зависимости от расстояния до несанкционированного объекта и размера объекта.

Реализация предложенного подхода открывает новую область методов защиты объектов информатизации на основе информационной виртуализации идентификаторов. Значительное число известных обнаружителей НСД и еще большее число их возможных комбинаций позволяет прогнозировать большой реализационный потенциал подхода в части разработки принципиально новых методов, применимых для решения широкого круга задач защиты объектов информатизации.